آسیبپذیری در ESC برطرف شد

سیسکو در بهروزرسانی امنیتی خود، آسیبپذیری بحرانی موجود در «کنترلکننده خدمات الاستیکی سیسکو (ESC)» را برطرف کرد.

به گزارش افتانا (پایگاه خبری امنیت فناوری اطلاعات)، سیسکو بهروزرسانیهای امنیتی را برای رفع یک آسیبپذیری بحرانی منتشر کرد که ابزار اتوماسیون خودکار مجازی این شرکت را با نام «کنترلکننده خدمات الاستیکی سیسکو (ESC)» تحتتأثیر قرار میدهد. مهاجم میتواند این نقص را از راه دور مورد سوءاستفاده قرار دهد و کنترل سیستمهای آسیبدیده را بهدست آورد.

ESC، مدیر توابع مجازی شبکه است که به شرکتهای تجاری امکان میدهد بهطور خودکار، استقرار و نظارت بر توابع در حال اجرا بر روی ماشینهای مجازی خود را انجام دهند.

این آسیبپذیری دور زدن احراز هویت (CVE-۲۰۱۹-۱۸۶۷) که دارای امتیاز CVSS ۱۰ است و یک نقص حیاتی بهشمار میآید، بهدلیل اعتبارسنجی نامناسب درخواستهای API در تابع REST است. REST ارتباط بین مشتری و سرور مبتنیبر وب است که از محدودیتهای انتقال حالت نمایندگی (REST) استفاده میکند.

یک آسیبپذیری در REST API از ESC میتواند به مهاجم ناشناس برای دور زدن احراز هویت در REST API کمک کند. مهاجم میتواند با ارسال یک درخواست ساختهشده به REST API از این آسیبپذیری بهرهبرداری کند. یک سوءاستفاده موفق میتواند به مهاجم اجازه دهد تا عملیات دلخواه را از طریق REST API و با اختیارات اداری در سیستم آسیبدیده اجرا کند.

این نقص نسخههای ۴.۱، ۴.۲، ۴.۳، یا ۴.۴ از کنترلکننده خدمات الاستیکی سیسکو که حالت REST API در آنها فعال است، تحتتأثیر قرار میدهد (REST API بهطور پیشفرض فعال نیست).

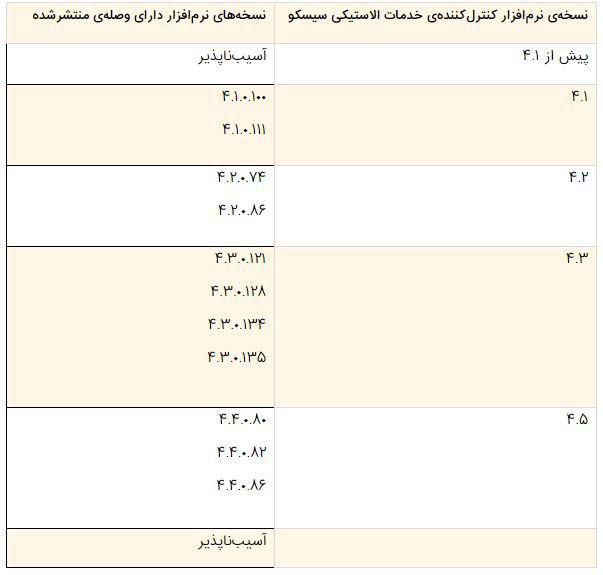

سیسکو اعلام کرد که هیچ نشانهای از سوءاستفاده گسترده از این آسیبپذیری وجود ندارد و این شرکت آن را با انتشار نسخه ۴.۵ رفع کردهاست. به کاربران توصیه میشود وصلههایی که برای این رفع این آسیبپذیری منتشر شدهاند بهکار گیرند. این وصلهها برای نسخههای زیر در دسترس هستند: